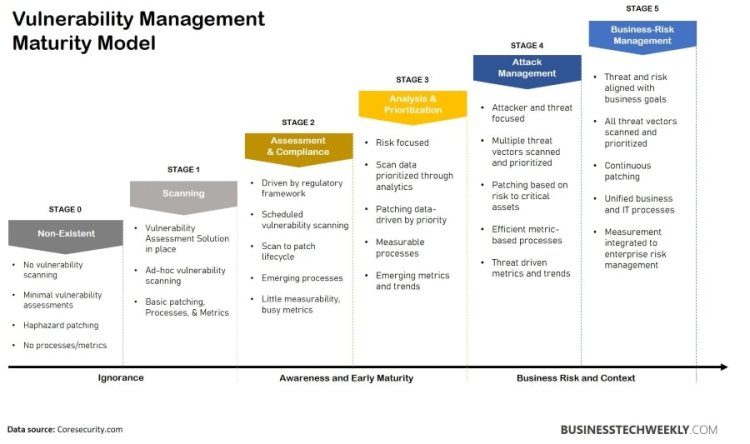

نموذج نضج إدارة الثغرات الأمنية ومراحلها

أصبحت الحاجة إلى عملية ناضجة للأمن السيبراني في بيئة الشركات اليوم أكثر أهمية من أي وقت مضى. نظرًا لأن المتسللين أصبحوا أكثر تعقيدًا ، لذا يجب أيضًا تعزيز أنظمة الإدارة والدفاع لدينا وفقًا لذلك. في حين أن هناك العديد من المكونات التي تشكل برنامج أمان قويًا داخل المؤسسة...

أصبحت الحاجة إلى عملية ناضجة للأمن السيبراني في بيئة الشركات اليوم أكثر أهمية من أي وقت مضى. نظرًا لأن المتسللين أصبحوا أكثر تعقيدًا ، لذا يجب أيضًا تعزيز أنظمة الإدارة والدفاع لدينا وفقًا لذلك. في حين أن هناك العديد من المكونات التي تشكل برنامج أمان قويًا داخل المؤسسة ، فإننا سنلقي اليوم الضوء على أحد المكونات الأساسية لهذه المكونات ، وهو نموذج نضج إدارة الثغرات الأمنية. بدلاً من الاعتماد ببساطة على الدفاع السلبي ، أو عمليات ما بعد الإصابة ، فإنه يأخذ دورًا أكثر نشاطًا. الهدف هو المساعدة في تجنب أو تقليل وقوع هذه الحوادث الأمنية في المقام الأول. باختصار ، يوفر هذا النموذج العمود الفقري لكيفية قيام المنظمة بتقييم ومعالجة نقاط الضعف. يتكون هذا النموذج من 5 مراحل سيتم وصفها في الأقسام القادمة.

المرحلة 1: المسح

هذه هي الخطوة الأولى التي يجب أن تتخذها الشركة التي تفكر في الأمن السيبراني. تتعامل هذه المرحلة مع التقييمات التي يتم التعامل معها عادة من قبل شركة اختبار الاختراق الخارجية. بعبارة أخرى ، تفضل المؤسسات استخدام خدمات التعهيد من موردي الطرف الثالث الذين يقدمون نتائجهم وما يحدث بعد ذلك ، ويترك الأمر للمؤسسة لتقرر كيف سيكون رد فعلها. الشركة التي تنفذ المرحلة الأولى فقط تفعل ذلك أساسًا لأسباب تتعلق بالامتثال. على الرغم من أنها خطوة أولى ضرورية ، إلا أنها تعني عادةً أن المؤسسة ليس لديها برنامج أمان إلكتروني محدد حتى الآن.

المرحلة 2: إدارة التقييم والامتثال

نحن هنا نتعامل مع المراحل الأولى لبرنامج الأمن الداخلي. ما يعنيه هذا هو وجود مهندس أمان في الموقع يقوم بإجراء تقييمات الفحص الروتينية واختبار الأدوات والعمليات لتحديد الأفضل. عادة ، يمكن تحقيق ذلك بطريقة منخفضة التكلفة ، باستخدام حلول لمسح الثغرات الأمنية وتصحيحها. باختصار ، إنها تراقب باستمرار نقاط الضعف المكتشفة حديثًا في البنية التحتية للمؤسسات وتتخذ خطوات للتصحيح. قد تكون هذه مرحلة بمثابة دليل على القيمة لمزيد من بناء البنية التحتية الأمنية للمؤسسة.

المرحلة الثالثة: التحليل الرسمي وتحديد الأولويات

في هذه المرحلة ، تكون الحاجة إلى فحص الأمان الداخلي مفهومة تمامًا داخل المنظمة ويتم تخصيص المزيد من الموارد للقضية. بالإضافة إلى ذلك ، يتم تحديد أولويات الثغرات الأمنية من أجل تخصيص نطاق ترددي وموارد محدودة.

المرحلة 4: الهجوم المركّز على الإدارة

في هذه المرحلة ، تقترن المقاييس والعمليات معًا لفهم اتجاهات الأمان ولتعزيز العمليات والتنفيذ. تبني أقسام تكنولوجيا المعلومات وفرق الأمن عمليات مستمرة تدير دورة حياة الثغرات الأمنية والتحليلات وأدوات إدارة المخاطر والعمليات المستخدمة لقياس المخاطر التي تتعرض لها أصول الشركة الحيوية.

تتم إضافة موظفين ذوي مهارات عالية وقد تبدأ المنظمة في القيام بدور أكثر نشاطًا في تقييم الوضع الأمني الحقيقي للمؤسسة. يبدأ الفريق الأحمر الداخلي في الظهور. الآن ، بدلاً من مجرد القيام بالدور السلبي عن طريق إجراء عمليات المسح والتصحيحات ، سيتم تكليف الفريق باكتشاف نقاط ضعف جديدة وغير معروفة. يبدأ فريق الأمن الداخلي الآن في العمل كمخترق (اختبار الاختراق) ، وليس مجرد الاعتماد على البيانات التي توفرها الماسحات الضوئية وذكاء التهديد.

المرحلة الخامسة: التحسين

في هذه المرحلة ، تكون إدارة الثغرات الأمنية داخل المؤسسة ناضجة للغاية وتحتاج الآن فقط إلى التحسين. المقاييس المحددة في المرحلة السابقة (الإدارة المركزة على الهجوم) هي هدف للتحسين. تعمل فرق الأمان على تحسين كل من المقاييس وسيضمن القيام بذلك أن برنامج إدارة الثغرات الأمنية يخفف باستمرار التهديدات التي تتعرض لها المؤسسة.

خاتمة

سيقلل نموذج إدارة الثغرات الأمنية المناسب الذي يتم تنفيذه داخل مؤسستك إلى حد كبير التكاليف المرتبطة بالانتهاكات والاستجابة للحوادث. إن جعل فريق الأمان الخاص بك يفكر كمخترق سيخفف حتمًا الغالبية العظمى من التكاليف والمشكلات التي سيتم إنفاقها على الاستجابة بدلاً من العلاج الوقائي. يمكن القول إن هذا النموذج هو أحد الأشياء الأولى التي يجب أن تنفذها مؤسسة ذات موقف أمني جاد لضمان تقليل سطح هجوم الشركة.

الأمن السيبراني ممكن إذا اتخذت الشركات قرارات حكيمة عند اختيار أدوات الأمن السيبراني الخاصة بهم.