نمذجة التهديد

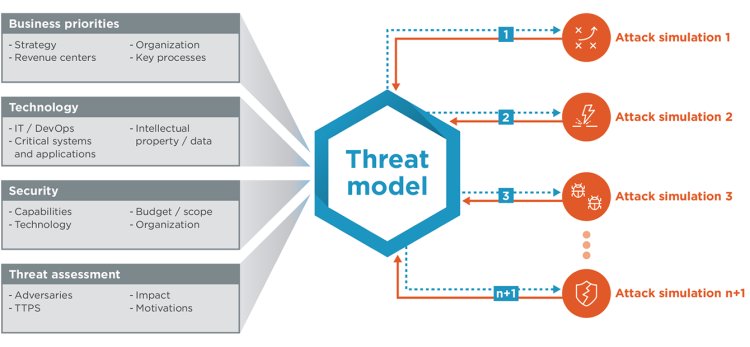

تساعد نمذجة التهديدات في تحديد متطلبات الأمان لنظام أو عملية - أي شيء مهم للمهمة أو حساس للمعالجة أو مكون من بيانات قيمة. إنها عملية منهجية ومنظمة تهدف إلى تحديد التهديدات ونقاط الضعف المحتملة لتقليل المخاطر على موارد تكنولوجيا المعلومات. كما أنه يساعد مديري تكنولوجيا المعلومات على فهم تأثير التهديدات وتحديد مدى خطورتها وتنفيذ الضوابط...

ما هي نمذجة التهديد؟

نمذجة التهديدات هي إجراء لتحسين أمان التطبيق أو النظام أو العمليات التجارية من خلال تحديد الأهداف ونقاط الضعف ، ثم تحديد الإجراءات المضادة لمنع أو تخفيف آثار التهديدات على النظام.

تساعد نمذجة التهديدات في تحديد متطلبات الأمان لنظام أو عملية - أي شيء مهم للمهمة أو حساس للمعالجة أو مكون من بيانات قيمة. إنها عملية منهجية ومنظمة تهدف إلى تحديد التهديدات ونقاط الضعف المحتملة لتقليل المخاطر على موارد تكنولوجيا المعلومات. كما أنه يساعد مديري تكنولوجيا المعلومات على فهم تأثير التهديدات وتحديد مدى خطورتها وتنفيذ الضوابط.

فيما يتعلق بأمان البرامج ، تعد نمذجة التهديد أهم جزء في تصميم البرامج وتطويرها. من المستحيل إنشاء تطبيقات وأنظمة تتوافق مع سياسات أمان الشركات والخصوصية والمتطلبات التنظيمية دون تقييم التهديدات والتخفيف من حدتها.

اكتسبت نمذجة التهديدات القائمة على تكنولوجيا المعلومات قوة دفع في التسعينيات من خلال تطوير ملفات تعريف التهديدات والمهاجمين. قدمت Microsoft منهجها لنمذجة التهديد STRIDE (الانتحال ، العبث ، التنصل ، إفشاء المعلومات ، رفض الخدمة ، ورفع الامتياز) في 1999. هناك الآن العديد من الأساليب الأخرى. تتضمن جميعها تفكيك عناصر تطبيق أو نظام لتحديد الأصول المطلوب حمايتها والتهديدات المحتملة التي يجب تخفيفها. منهجية نمذجة التهديد هي طريقة لتقسيم عملية معقدة إلى مهام أصغر مما يجعل من السهل تحديد نقاط الضعف.

لماذا تعتبر نمذجة التهديد مهمة؟

يجب تصميم أي تطبيق أو نظام لمقاومة الهجمات. ومع ذلك ، فإن تحديد المتطلبات الأمنية اللازمة لتحقيق ذلك يمكن أن يكون معقدًا. يفكر المهاجمون ويتصرفون بشكل مختلف عن المطورين والمستخدمين.

نمذجة التهديد هي طريقة استباقية للكشف عن التهديدات التي لا يتم أخذها في الاعتبار أو العثور عليها عادةً من خلال مراجعات الكود وأنواع التدقيق الأخرى. إنه يمكّن فريق المشروع من تحديد عناصر التحكم الأمنية التي يحتاجها التطبيق لوضع إجراءات مضادة فعالة ضد التهديدات المحتملة ، وكيفية حل المشكلات في وقت مبكر. يؤدي هذا النهج إلى تطبيقات أكثر أمانًا ، ومن خلال تحديد أولويات التهديدات المتوقعة ، يتم استخدام الموارد بشكل فعال.

تعد نماذج التهديد جزءًا حيويًا من عملية تطوير الأمان الوظيفية. عندما تكون نمذجة التهديد جزءًا من عملية DevOps ، يمكن للمطورين بناء الأمان في مشروع أثناء مرحلتي التطوير والصيانة. هذا يمنع عمليات الحذف الشائعة مثل الفشل في التحقق من صحة الإدخال ، والمصادقة الضعيفة ، وعدم كفاية معالجة الأخطاء والفشل في تشفير البيانات.

كيف تعمل عملية نمذجة التهديد؟

هناك العديد من أطر عمل ومنهجيات التهديد المختلفة. ومع ذلك ، فإن الخطوات الرئيسية متشابهة في معظم هذه العمليات. يشملوا:

كوّن فريقًا

يجب أن يشمل هذا الفريق جميع أصحاب المصلحة ، بما في ذلك أصحاب الأعمال والمطورين ومهندسي الشبكات وخبراء الأمن والمديرين التنفيذيين من المستوى C. سيولد فريق متنوع نموذج تهديد أكثر شمولية.

حدد النطاق

تحديد ووصف ما يغطيه النموذج. على سبيل المثال ، هل يركز على تطبيق أو شبكة أو تطبيق والبنية التحتية التي يعمل عليها؟ إنشاء جرد لجميع المكونات والبيانات المضمنة وتعيينها إلى مخططات تدفق البيانات والبنية. يجب تصنيف كل نوع بيانات.

تحديد التهديدات المحتملة.

بالنسبة لجميع المكونات التي تشكل تهديدًا ، حدد مكان وجود التهديدات. يبني هذا التمرين ماذا لو سيناريوهات تهديد واسعة وتقنية وغير متوقعة ، بما في ذلك أشجار التهديد أو الهجوم لتحديد نقاط الضعف أو نقاط الضعف المحتملة التي قد تؤدي إلى حل وسط أو فشل. يمكن أن تساعد أدوات نمذجة التهديدات في أتمتة هذه الخطوة وتبسيطها

رتب كل تهديد

تحديد مستوى المخاطر التي يمثلها كل تهديد وترتيبها لتحديد أولويات التخفيف من المخاطر.نهج بسيط ولكنه فعال هو مضاعفة الضرر المحتمل للتهديد من خلال احتمال حدوثه.

تنفيذ التخفيف

قرر كيفية التخفيف من كل تهديد أو تقليل المخاطر إلى مستوى مقبول. الخيارات هي تجنب المخاطرة أو نقلها أو تقليلها أو قبولها.

توثيق النتائج

قم بتوثيق جميع النتائج والإجراءات ، بحيث يمكن تقييم التغييرات المستقبلية على التطبيق ، وبيئة التهديد وبيئة التشغيل بسرعة وتحديث نموذج التهديد.

أفضل ممارسات نمذجة التهديد

هناك العديد من الخطوات التي يجب اتخاذها لضمان اتباع نهج فعال لنمذجة التهديد. بعضها يشمل:

بدأت باكرا. يمكن عمل نمذجة التهديد في أي وقت أثناء المشروع ، ولكن في وقت سابق يكون ذلك أفضل لأن النتائج يمكن أن تساعد في ضمان أمان التصميم. كما أنه من الأسرع والأرخص إضافة ضوابط الأمان في وقت مبكر من عملية الإنشاء.

احصل على الكثير من المدخلات. يساعد طلب المدخلات من مجموعة متنوعة من أصحاب المصلحة في تحديد أوسع نطاق من الخصوم المحتملين والدوافع والتهديدات وأين توجد المكونات الأكثر ضعفًا.

استخدم مجموعة متنوعة من الأدوات. هناك العديد من الأدوات المتاحة ، بما في ذلك بعض الأساليب غير العادية. على سبيل المثال ، تعد بطاقات الأمان الخاصة بجامعة واشنطن أداة عصف ذهني تساعد في اكتشاف الهجمات الأقل شيوعًا أو الجديدة وأفضل طريقة للرد عليها.

افهم تحمل المخاطر. يجب على أصحاب الأعمال على وجه الخصوص فهم مستويات تحمل المخاطر وإبلاغها تمامًا بحيث يمكن اختيار الأساليب الصحيحة لتخفيف التهديدات لضمان تحقيق أهداف العمل.

تثقيف الجميع. تدريب كل من يشارك في الجوانب المختلفة لنمذجة التهديد ، بحيث يمكن تعظيم مدخلاتهم. كما هو الحال دائمًا مع الأمان ، تعد نمذجة التهديد تطورًا متكررًا

منهجيات وأطر نمذجة التهديد

استخدمت منهجيات النمذجة المبكرة مخططات تدفق البيانات لتصور كيفية انتقال البيانات عبر تطبيق أو نظام. ومع ذلك ، كانت محدودة للغاية بالنسبة للتطبيقات الحديثة التي يتم نشرها في بيئات شديدة الترابط مع العديد من المستخدمين والأجهزة المتصلة بها.

يتم الآن استخدام مخططات تدفق العملية بشكل شائع. إنها تُظهر تطبيقًا أو نظامًا من منظور تفاعلات المستخدم وكيف قد يحاول المهاجمون المحتملون التنقل عبر التطبيق. هذا يجعل من السهل تحديد التهديدات المحتملة وترتيبها حسب الأولوية.

تُستخدم أشجار الهجوم أيضًا لتصور الهجمات على النظام ، حيث يكون جذر الشجرة هدفًا للهجوم ، حيث تكون الأوراق طرقًا يمكن للهجوم من خلالها تحقيق هذا الهدف. يمكن إنشاء أشجار الهجوم للمكونات الفردية للتطبيق أو لتقييم نوع معين من الهجوم.

تم تطوير العديد من منهجيات وأطر نمذجة التهديدات. تركز الهجمات التي تركز على الهجمات على أنواع الهجمات المحتملة ، وتركز تلك التي تركز على الأصول على الأصول التي تحتاج إلى الحماية. الأكثر شيوعًا تستخدم الأساليب التالية:

الضرر ، التكاثر ، قابلية الاستغلال ، المستخدمون المتأثرون ، قابلية الاكتشاف (DREAD) هو تحليل كمي للمخاطر يصنف ويقارن ويعطي الأولوية لشدة التهديد السيبراني.

يركز دليل المعهد الوطني للمعايير والتكنولوجيا لنمذجة تهديد النظام المرتكز على البيانات على حماية أنواع بيانات معينة داخل الأنظمة. يقوم بنمذجة جوانب الهجوم والدفاع لبيانات مختارة.

يوفر تقييم التهديدات الحرجة من الناحية التشغيلية والأصول والضعف (OCTAVE) تقييمًا استراتيجيًا قائمًا على الأصول والمخاطر قابل للتخصيص لأهداف أمنية محددة وإدارة المخاطر تم تطويره من قبل جامعة كارنيجي ميلون لوزارة الدفاع.

عملية محاكاة الهجوم وتحليل التهديدات (PASTA) عبارة عن عملية من سبع خطوات تركز على الهجوم مصممة لربط المتطلبات الفنية بأهداف العمل ، مع مراعاة تحليل تأثير الأعمال ومتطلبات الامتثال.

تعد STRIDE جزءًا من دورة حياة تطوير أمان Microsoft. يحدد كيانات النظام والأحداث والحدود ثم يطبق مجموعة من التهديدات المعروفة. باستخدامه ، يمكن لفرق الأمن تحديد التهديدات المحتملة.

Trike هي منهجية مفتوحة المصدر تركز على المخاطر وتضمن أن مستوى المخاطر المخصص لكل أصل جيد مع جميع الأطراف المعنية.

يعتمد التهديد المرئي والمرن والبسيط (VAST) على ThreatModeler ، وهي أداة آلية لنمذجة التهديدات مصممة للتكامل في بيئة تطوير برمجيات Agile وتوفير مخرجات قابلة للتنفيذ للمطورين وفرق الأمان.

أدوات نمذجة التهديد

نمذجة التهديد ليست مباشرة. هناك عدد لا حصر له من التهديدات المحتملة. حتى مع وجود مشروع صغير ، فمن المنطقي استخدام أداة نمذجة التهديد لتقليل الوقت والتكلفة المتضمنة.

تقلل أدوات نمذجة التهديدات من تعقيد العملية ، مما يجعلها منظمة وقابلة للتكرار. يؤدي ذلك إلى تقليل عدد الموارد اللازمة لإنشاء نموذج تهديد من البداية والحفاظ عليه بمرور الوقت. تتيح أداة نمذجة التهديدات الجيدة للمستخدمين تصور جميع أنواع التهديدات المحتملة وتصميمها والتخطيط لها والتنبؤ بها. يجب أن تتضمن أدوات الميزات الرئيسية ما يلي:

سهولة الإدخال لكل من معلومات النظام وقواعد الأمان ؛

تغذية معلومات التهديد لضمان مراعاة أحدث التهديدات المحددة ؛

لوحة التحكم في التهديدات مع استراتيجيات التخفيف المقترحة ؛

لوحة معلومات التخفيف التي تتكامل مع أداة تعقب المشكلات مثل Jira ؛ و

تقارير الامتثال وأصحاب المصلحة.

تتضمن بعض أدوات نمذجة التهديدات الشائعة الاستخدام ما يلي:

القاهرة. نظام أساسي مفتوح المصدر يستخدم معلومات استخباراتية حول التهديدات المحتملة لقياس سطح الهجوم والتحقق من صحة التصميمات لمشاكل الأمان المعروفة ومشكلات الامتثال المحتملة للائحة العامة لحماية البيانات.

إيريوس ريسك. أداة لنمذجة التهديدات تتمحور حول الرسم التخطيطي مع استبيانات تكيفية توجه المستخدم من خلال البنية التقنية والميزة المخطط لها والسياق الأمني للتطبيق.

أداة نمذجة التهديدات من Microsoft. تم تصميم هذا المورد المجاني للمستخدمين الذين ليسوا خبراء في الأمن. يوفر إرشادات حول إنشاء نماذج التهديدات وتحليلها كجزء من دورة حياة تطوير الأمان من Microsoft. يستخدم الترميز القياسي لتوضيح مكونات النظام وتدفقات البيانات ومجالات الأمان ، مما يجعل من السهل تحديد فئات التهديدات بناءً على هيكل البرنامج الذي يتم تصميمه.

تنين التهديد OWASP. تعمل هذه الأداة مفتوحة المصدر كتطبيق ويب أو تطبيق سطح مكتب. يسجل التهديدات المحتملة ويحدد أساليب التخفيف ويظهر للمستخدمين مكونات نموذج التهديد وأسطح التهديد.

عناصر SD. تقوم أداة بوصلة الأمان هذه بجمع معلومات النظام وتصنيفها بناءً على الثغرات الأمنية مما يوفر تقارير جاهزة للتدقيق.

Threagile. هذه أداة بيئة تطوير متكاملة مفتوحة المصدر تتضمن نمذجة التهديد في قاعدة كود التطبيق. يمكن تشغيله باستخدام سطر الأوامر ، كحاوية Docker أو كخادم REST.

ThreatModeler. تعمل إصدارات المجتمع وأمان السحابة وأمن التطبيقات على أتمتة نمذجة التهديدات. يقومون بتحديد التهديدات والتنبؤ بها وتعريفها ، بما في ذلك قوالب البنية المنشأة مسبقًا لتسريع التكامل.

المهام الجاهزة

أيًا كانت الأداة المستخدمة ، يجب تكرار عملية نمذجة التهديد كلما تغير التطبيق أو البنية التحتية لتكنولوجيا المعلومات أو بيئة التهديد. هذا يحافظ على نموذج التهديد محدثًا ، مع ظهور تهديدات جديدة.

يتطلب تحليل التهديدات الوقت والجهد. إنها ليست عملية قائمة مرجعية ، ولكن من الأفضل العثور على ثغرة أمنية وإصلاحها قبل أن يكتشفها المتسللون ، ومنهجية نمذجة التهديد هي أفضل طريقة لتحقيق ذلك.